Начинающий

- Статус

- Оффлайн

- Регистрация

- 31 Май 2025

- Сообщения

- 19

- Реакции

- 0

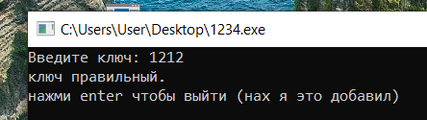

чёт попробовал, жду оценку. (0/10 принимаю с радостью!)

Пожалуйста, авторизуйтесь для просмотра ссылки.

Пожалуйста, авторизуйтесь для просмотра ссылки.